пользователей допускающие обновление микропрограмм в «горячем» режиме. Созданная исследователем утилита PhlashDance действительно способна сделать жизнь системных администраторов погорячее: она предназначена как для демонстрации самой возможности PDoS-атаки, т. е. удаленной перезаписи (вплоть до перманентной порчи) флэш-BIOS подключенных к сети компьютеров, так и для своевременного распознавания такого рода атак.

Строго говоря, компьютеры как таковые – не самая лакомая мишень для флэшинга. В современных сетях хватает устройств – маршрутизаторов и коммутаторов, – не просто несущих доступные для перезаписи флэш-BIOS, но априори допускающих удаленное обновление своего микрокода. В отличие от ПК и серверов, таким устройствам администраторы уделяют обычно меньше внимания: не слишком часто детально проверяют их состояние (работает – и ладно), пренебрегают регулярным резервированием настроек... Да и «заплаты» безопасности от разработчиков сетевой инфраструктуры появляются не слишком часто. Да о чем вообще говорить, когда немало нерадивых администраторов при наладке сети даже не удосуживаются сменить стандартный пароль для доступа к маршрутизатору!

Помимо применения флэшинга для вывода атакуемой сети из строя, атака может использоваться и для тонкой модификации микропрограмм сетевого оборудования, с тем чтобы предоставить атакующему идеально сокрытую от ленивых «админов» лазейку в локальную сеть. Впрочем, как полагают специалисты по компьютерной безопасности, «боевого» применения подобных атак можно пока не опасаться. Будем надеяться, что выигранное Ричем Смитом у «черных хакеров» время и разработчики сетевого оборудования, и системные администраторы потратят с пользой.

Сделай сам графическую плату

Американская компания Traversal Technology принимает предварительные заказы на свою первую разработку – графическую плату под неброским названием OGD1P. Суровые «железные» хакеры от атлантического до тихоокеанского побережья в нетерпении потирают руки.

Суть их восторженного предвкушения несколько проясняется, если добавить, что OGD1P – устройство, созданное в духе концепции открытого кода (и открытой «железной» архитектуры), к тому же допускающее настройку умелым пользователем под собственные нужды в самых широких пределах.

Перечень технических характеристик платы явно указывает осведомленному специалисту на то, для чего ее разработчики тратили в течение нескольких лет время и силы, в то время как на полках магазинов сменялись все новые поколения продукции NVIDIA и ATI. OGP в названии устройства – сокращение от Open Graphics Project. Основные модули OGD1P – Lattice LFXP10 FPGA и Xilinx Spartan-III XC3S4000 FPGA, программируемые вентильные логические матрицы, позволяющие владельцу платы самому формировать внутреннюю архитектуру «железа» исключительно программными средствами.

FPGA-устройства созданы специально для разработки новейших подходов к архитектуре сложных полупроводниковых модулей (в том числе и графических плат); фактически это тестовые технологические стенды в масштабах стандартных микросхем.

С точки зрения сообщества открытого кода, FPGA – идеальная площадка для хакерских (в самом корневом смысле слова) игр. На базе программируемой вентильной матрицы можно динамически создавать графические процессоры с заранее заданными свойствами – в одном случае потребуется, скажем, усилить шейдерную производительность; для решения другой задачи – бросить все ресурсы микросхемы на обсчет вершин.

Точно так же динамически (и без затруднений патентного характера) будут создаваться и драйверы для виртуализированных графических плат, работающие в любой избранной программистом ОС.

Первый коммерческий образец «открытого АО» (по аналогии с «открытым ПО») ценой в 1500 долл. потребует от своего потенциального обладателя недюжинных познаний в полупроводниковой архитектуре и программировании, так что ожидать широкого распространения таких плат вряд ли стоит.

И кстати, графической платой разработка Open Graphisc Project называется с известной долей произвольности. Вентильную матрицу можно запрограммировать на работу в качестве хоть физического акселератора, хоть криптографического модуля, – нашлись бы только желание и способности.

«Разруха в головах»

Завсегдатаи популярной социальной сети Vkontakte.ru «подверглись вирусной атаке». От вируса пострадали более полумиллиона пользователей Vkontakte, беспечно кликнувших по ссылке на некую картинку. Ссылка на самом деле запускала на исполнение сценарий, о вредоносности которого в Сети ходят сейчас противоречивые слухи, но который в любом случае не должен был бы сработать, если бы не давний «баг» в коде службы Vkontakte, с ликвидацией которого администрация сайта слишком задержалась.

Казалось бы, история достаточно типична для бескрайних виртуальных просторов. Однако реальная проблема в другом. Тот самый обыватель, воспринимающий Интернет как сказочную страну за дверцами платяного шкафа, – он ведь теперь сам получил в нем постоянную прописку. Сайты социальных сетей заполоняют по большей части не самые сведущие в компьютерной премудрости пользователи – просто потому, что статистика неумолима.

Те самые обыватели, что в реальном мире проводят часы перед одним ящиком, наполненным посредственными сериалами, туповатыми реалити-шоу и убогими шутниками в штатском, пересаживаются теперь за другой ящик, с клавиатурой и монитором, – но ведут себя все с той же обезоруживающей непосредственностью. Антивирус? Да ну еще; или с кряками возиться, или вообще деньги непонятно за что платить; бред какой-то. Брандмауэр? У-у, там настройки какие-то... И вообще, где я, а где этот кишащий опасностями Интернет.

Приходит ссылка без комментариев – открывают. А чего не открыть? Глядишь, там прикол какой, или пуще того – картинка интимная! Любопытно же!

Трудно в такой ситуации валить все на нерадивую администрацию Vkontakte, не удосужившуюся в течение двух месяцев исправить уязвимость на собственном сайте. А может, ее и специально не исправляли. Вполне резонно предположить, что от пассивного накопления аудитории социальные сети переходят в активную фазу работы с обывателем, предлагая тому привычные и востребованные в офлайне развлечения. Реалити-шоу в стиле «переживи жуткую атаку вируса». «Дом-3», если он когда-нибудь появится, наверняка возникнет именно в Паутине – и непременно на базе одной из ныне здравствующих социальных сетей. И желающих принять в проекте участие определенно отыщется немало.

А чего, любопытно же...

Актуальные новинки

Обзор подготовили С. Петров, А. Рябцев, А. Трубицын, К. Яковлев

Блок питания, в котором реализована оригинальная система снижения шума – «формула тишины» Cooler Master. В БП использована фирменная схема электрических цепей, сокращающая потери энергии и тепловыделения. В комплект входят силиконовые прокладки для защиты от вибрации, модульные шлейфы и др. www.coolermaster.com

Модернизированная серия флэш-накопителей Verbatim. Главное отличие – конструкция корпуса. Вместо непрактичного защитного колпачка в них применяется выдвижной коннектор USB. Емкость – до 16 Гбайт. В модификации Hi-Speed Store’n’Go Executive обеспечивается считывание и запись данных со скоростью до 200X (30 Мбайт/с) и 80X (12 Мбайт/с) соответственно. Реализована подсистема шифрования (128-бит AES). www.verbatim.ru

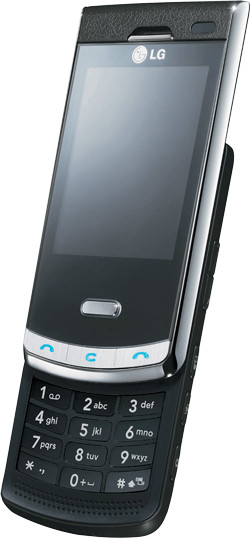

Третья модель серии LG Black Label. Аппарат LG Secret (LG KF755) – тонкий камерофон, оборудованный 5-Мпиксел камерой. Корпус изготовлен из металла, экран защищен закаленным стеклом, а задняя крышка выполнена из пластика, армированного углеволокном. Телефон оснащен сенсорным дисплеем, датчиком освещенности и акселерометром. www.lg.ru