устройств 3D-сканирования, которым дала название Real-View 3D. Для сканирования объекта и получения его изображения с разных позиций в них используются две стереоскопические камеры и поворотный столик. Планируется выпуск трех моделей этих настольных 3D-сканеров: Real-View 360 3D для 360-градусного сканирования объектов с разрешением VGA, Real-View 360 3D HD для 360-градусного сканирования объектов с разрешением HD и Real-View 360 3D Commercial для сканирования крупноформатных объектов и для лабораторий, оказывающих такие услуги.

Цифровых 3D-камер пока нет, но Fujifilm с оптимизмом смотрит в будущее. Этот изготовитель видео– и фотооборудования намерен покорить следующий за HD рубеж, разработав первую 3D-камеру. 3D-камера Fujifilm базируется на принципиально новой микросхеме под названием RP (Real Photo) Processor 3D, которая, согласно заявлениям представителей компании, «синхронизирует данные, поступающие от двух ПЗС-матриц, и мгновенно объединяет их, чтобы получить единое высококачественное изображение как фото, так и видео». По существу для формирования одного 3D-изображения съемка фотографии или видеоклипа выполняется с двух разных позиций благодаря двум датчикам, расположенным близко друг к другу. Камера будет оснащена 230 000-пиксел ЖК-дисплеем размером 2,8 дюйма. Компания планирует также разработку 8,4-дюйм фоторамки FinePix Real 3D Photo Frame со специальной системой контроля направления света для просмотра в трехмерном режиме без 3D-очков.

За годы своего существования сотовые телефоны не раз претерпевали серьезные изменения: в них появились цифровые камеры и средства доступа в Web, затем встроенные проекторы и сенсорные экраны. И вот следующий этап – 3D-интерфейс пользователя. Интерфейс 3D S-Class недавно анонсированного смартфона KM900 Arena компании LG напоминает «настольный» вариант «Workspaces on a Cube» (рабочие пространства в кубе), реализованный в Ubuntu, и имеет кубическую компоновку с четырьмя настраиваемыми главными экранами и сенсорными 3D-меню. Как сообщает редактор Smart Device Central Джейми Лендино, Arena оснащен высокоскоростным радиомодемом HSDPA 7.2 (High-Speed Downlink Packet Access – протокол обмена информацией в мобильной телефонии; скорость 7,2 Мбит/с) для передачи данных, GPS-системой и WiFi-средствами.

«Ничего подобного такому четкому, интуитивно понятному и динамичному пользовательскому интерфейсу, как 3D S-Class, в мобильных телефонах прежде не было», – говорит доктор Скотт Ан, президент и главный управляющий компании LG Electronics Mobile Communications. Сенсорный интерфейс, богатый 3D- графикой и располагающий потрясающими функциями мультимедиа, превращает Arena в полнофункциональный мультимедийный телефон. Смартфон LG Arena был представлен на выставке Mobile World Congress, проходившей в Барселоне с 16 по 19 февраля 2009 г.

Компании

Компании Nokia (www.nokia.ru) и Adobe Systems (www.adobe.ru) объявляют, что фонд Open Screen Project, о создании которого сообщалось в феврале нынешнего года на конференции GSMA Mobile World Congress в Барселоне, поможет российским разработчикам приложений и сервисов. Главные задачи фонда (его капитал составляет 10 млн. долл. США) – содействие разработке новых программ и служб для мобильных устройств, настольных и бытовых электронных приборов на платформе Adobe Flash. На финансовую поддержку фонда могут претендовать проекты, использующие модули Adobe Flash Lite и работающие на устройствах и платформах Nokia.

Особых условий к функциональности не предъявляется, однако интерес для фонда представляют проекты, наиболее полно демонстрирующие возможности платформ Nokia. Разработки оцениваются на предмет инновационности, привлекательности для пользователей, устойчивости, а также степени реализации возможностей и особенностей устройств Nokia, технологий Adobe Flash и Adobe AIR. Кандидатов оценивает группа экспертов Nokia и Adobe.

Почему Twitter нуждается в защите

Мэттью Д. Саррел

Популярность социальной сети Twitter стремительно растет. В 2008 г. число ее активных пользователей выросло, по официальным данным, на 900 % по сравнению с 2007 г. Основное назначение сайта – организация сетей контактов и обмен очень малыми фрагментами информации (объем публикации ограничен 140 символами), именуемыми микроблогами. На первый взгляд это занятие может показаться бесполезным времяпрепровождением (и зачастую так оно и есть), но сеть Twitter весьма удобна для получения заголовков новостей, рекламирования бизнеса и общения с коллегами и друзьями.

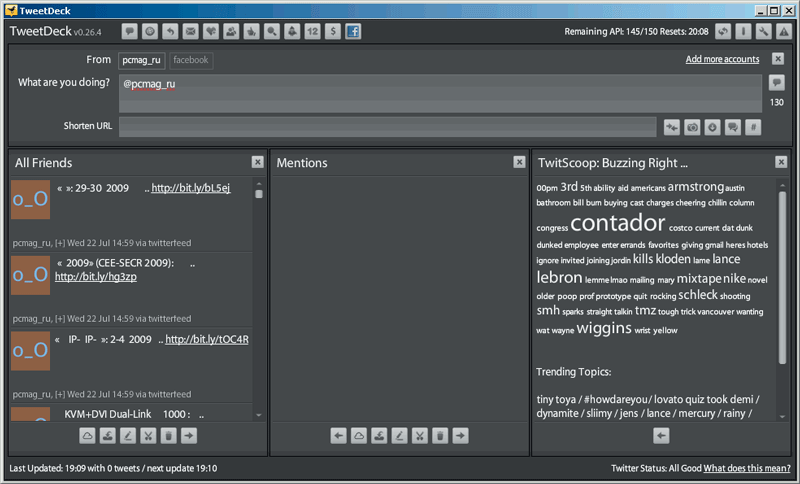

Twitter – очень эффективный инструмент, но у этой сети есть несколько изначально присущих ей крупных недостатков с точки зрения безопасности. Величина каждого сообщения ограничивается 140 символами, поэтому пользователи заменяют настоящие URL-адреса сокращенными, формируемыми, в частности, службами TinyURL и Bit.ly. Сокращенные адреса – серьезное уязвимое место: читатели публикаций не могут узнать, куда ведет ссылка, до тех пор пока не щелкнут на ней. В результате злоумышленникам не составляет труда направить трафик на контролируемые ими Web-узлы, которые затем используются для заражения компьютеров пользователей вредоносными программами. Как проявлять осмотрительность при выборе ссылок, если невозможно выяснить место их назначения? Однако с помощью программ TweetDeck и DestroyTwitter можно увидеть настоящую ссылку. Я настоятельно рекомендую использовать одну из этих программ; щелчок на ссылке, ведущей на сайт, который автоматически загружает в компьютер вредоносную программу, будет иметь катастрофические последствия. Пользователям TweetDeck следует установить флажок Show preview information for short URLs (Предварительно показывать информацию для сокращенных URL) на вкладке General Settings (Общие параметры); чтобы увидеть URL- адрес в DestroyTwitter, нужно щелкнуть на ссылке при нажатой клавише Alt.

В настоящее время новые пользователи Twitter получают учетные записи без проверки подлинности электронной почты. Например, можно получить учетную запись Twitter от имени Джона Траволты и ввести его адрес электронной почты, зная, что к нему не обратятся за подтверждением. Трудно представить себе систему, в которой было бы проще создавать фальшивые учетные записи. Конечно, это можно сделать и на сайтах других социальных сетей. Однажды в ходе подготовки статьи я «украл» личные данные моего друга, но если это настолько просто, то злоумышленники не заставят себя ждать.

Чтобы воспользоваться Twitter, нужно построить сеть пользователей, за публикациями которых вы следите, и сеть тех, кто отслеживает ваши публикации. Однако открыть учетную запись можно без проверки личности, поэтому неясно, как убедиться в том, что читатель ваших публикаций – тот человек, за которого он себя выдает. Большинство людей настолько рады, когда новый человек проявляет к ним интерес, что автоматически отвечают ему тем же. Пользуясь этим, злоумышленники организуют учетные записи и следят за всеми и каждым. В ответ на их действия у них появляются «последователи», и это вызывает доверие к ним (если у него 250 последователей, значит он настоящий. Но это не так!). В результате им легче завлечь очередного пользователя.

Наконец, никогда не забывайте, что весь «щебет» общедоступен, если только не блокировать свой профиль. Но очень немногие пользователи делают это, ведь смысл Twitter – привлечь внимание. Не разрешать никому читать свой «щебет» – не самый лучший способ заинтересовать окружающих. Конечно, вы не хотите, чтобы весь мир прочитал такие сообщения, как: «Только что начал переговоры с клиентом XYZ», «Я живу по адресу 742 Evergreen Terrace и уезжаю из города на месяц» или «Встречаюсь с поставщиком. Ужасно тупой и скучный тип!»

Существует множество способов атаковать пользователя Twitter. Первый: у вас появляется новый последователь. Вы обращаетесь к профилю этого человека, содержащему ссылку на блог, а из него загружаются вредоносные программы.